Злоумышленники похитили более миллиона долларов, атаковав инфраструктуру кошелька Electrum

Необычная атака на инфраструктуру кошелька Electrum началась 21 декабря 2018 года, и проблема до сих пор не была решена до конца. Пользователи уже лишились более 200 биткоинов, что немногим меньше миллиона долларов США по текущему курсу. Разработчики Electrum называют происходящее фишинговой атакой и, в сущности, они правы, это действительно фишинг, однако не совсем обычного формата.

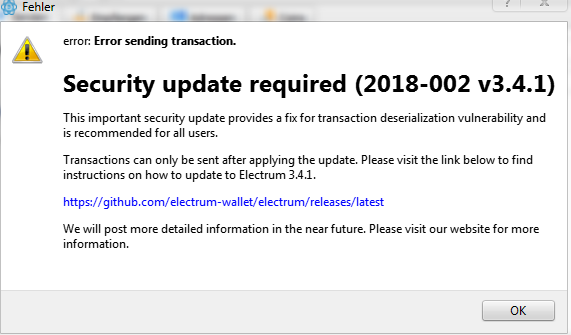

Неизвестный хакер (или группа хакеров) нашли способ показывать пользователям легитимных кошельков выглядящие официально сообщения, согласно которым, нужно немедленно загрузить и установить обновление Electrum из репозитория на GitHub. Указанный в сообщениях репозиторий, конечно, принадлежит сами злоумышленникам и распространяет малварь, ворующую криптовалюту.

Хотя один вредоносный репозиторий атакующих был удален администрацией GitHub, согласно данным СМИ и жалобам пострадавших, атака уже возобновилась с новой ссылкой, ведущей на новый репозиторий. Дело в том, что основная проблема заключается вовсе не в репозитории, а в самой возможности атакующих транслировать подобные фишинговые сообщения пользователям.

Атака работает весьма просто:

- атакующий добавил в сеть Electrum десятки вредоносных серверов;

- пользователи легитимных кошельков инициируют Bitcoin-транзакцию;

- как только эта транзакция достигает одного из подконтрольных преступникам серверов, тот отвечает ошибкой – фишинговым сообщением, которое побуждает пользователя срочно загрузить «обновление» с вредоносно сайта (репозитория GitHub);

- пользователь кликает по ссылке и загружает вредоносный апдейт;

- после его установки открывается уже вредоносная версия кошелька, которая тут же запрашивает у жертвы код двухфакторной аутентификации (который в нормальных обстоятельствах запрашивается лишь при передаче средств);

- получив код, поддельный кошелек Electrum использует его для кражи средств пользователя и переводит их на адрес преступников: https://www.blockchain.com/btc/address/14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5.

Таким образом, основная проблема заключается в том, что серверам Electrum позволено показывать пользователям кастомные всплывающие сообщения прямо внутри кошельков. Более того, атаки первой волны сработали так хорошо из-за того, что сообщения преступников были прекрасно отформатированы, выглядели вполне официально, и жертве нужно было лишь кликнуть по приведенной ссылке.

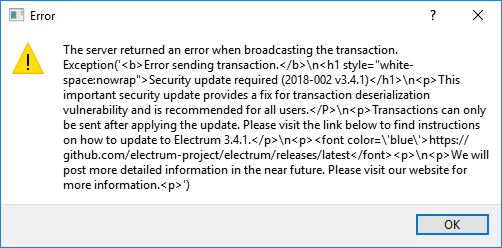

В настоящее время разработчики Electrum уже выпустили обновление 3.3.2 и лишили атакующих возможности создавать такие «красочные» фальшивки, теперь фишинговые сообщения выглядят так:

К сожалению, даже в таком виде поддельные сообщения об ошибках по-прежнему находят новых доверчивых жертв. Некоторые пользователи умудряются вручную скопировать уже «некликабельную» ссылку, вставить ее в браузер и все равно загрузить вредоносное обновление.

Разработчики предупреждают, что доверять следует только официальному сайту electrum.org и ни в коем случае не загружать Electrum из других источников.

не будьте редисками, подпишитесь на юную светлую голову ;) @ezavarov